- 01 -

高通QCMAP技術背景

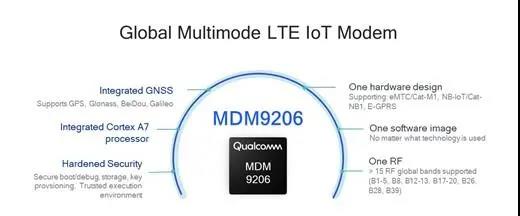

高通生產的soc的MDM(移動數據調制解調器)系列在一個包中提供各種移動連接特性。

在許多基于MDM的設備上運行的軟件套件之一是QCMAP套件。QCMAP (Qualcomm Mobile Access Point)是一套負責在移動接入點上運行多項服務的軟件套件,包括以下關鍵組件:

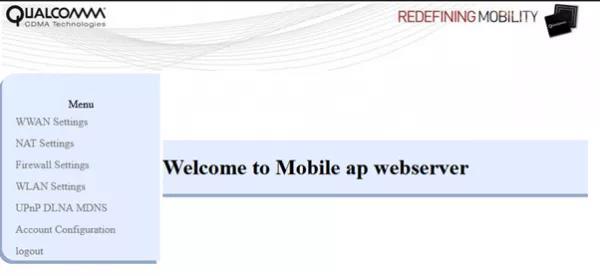

一個輕量級的基于pd的web界面(包含專有的CGI腳本和認證機制)

基于minidlna的媒體服務器(支持UPnP和mDNS自動配置)

基于iptables的防火墻接口

使用QCMAP的調制解調器芯片組廣泛應用于各種產品類型和行業,包括網絡設備,如移動熱點和LTE路由器;汽車信息娛樂/TCU單元;用于工業設備的智能適配器、智能計量設備、智能醫療設備和物聯網網關。

QCMAP服務通常通過以下方式進行配置:

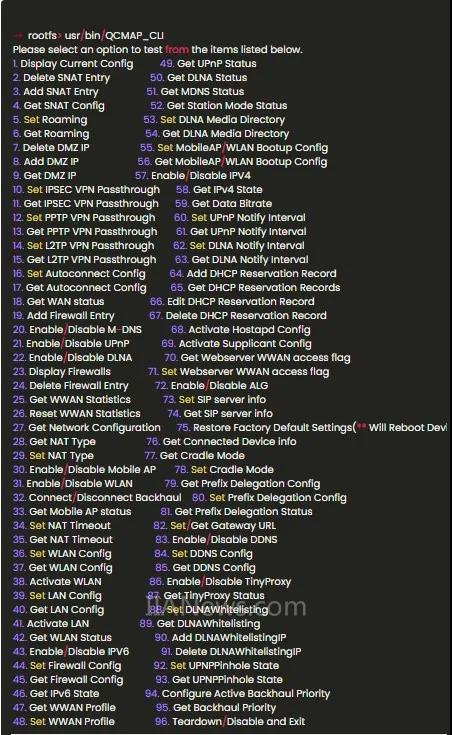

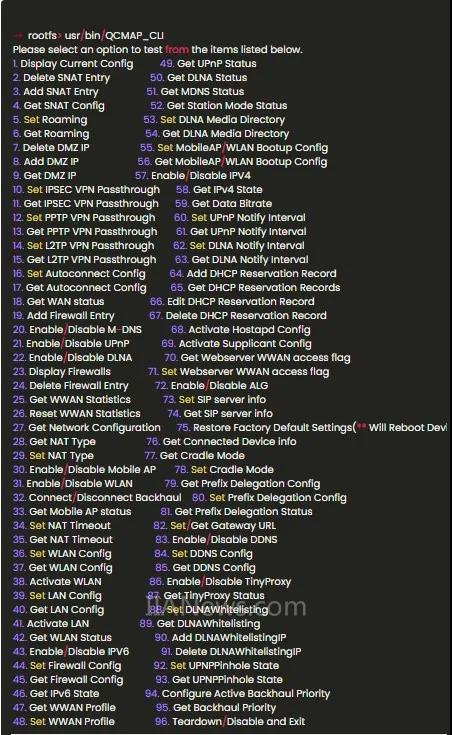

或者,通過一個專用的命令行接口,由QCMAP_CLI二進制文件實現:

虹科已經在許多設備固件圖像中看到了QCMAP的實現,例如已經經過分析的以下模型:

1.中興通訊MF920V

2.TP-link M7350(在該設備中,QCMAP二進制文件被修改,沒有發現漏洞)

3.美國網件公司AC785

- 02 -

供應鏈安全評估的發現

這些問題突出了識別和評估供應鏈對安全的重要程度。該問題是在虹科Vdoo分析作為作戰網絡的一部分,部署在現場的固件圖像時發現的。這些設備是由第三方高通調制解調器的設備供應商開發的,網絡運營商對第三方組件的使用或其潛在的漏洞(已知和未知)一無所知。

這一發現還展示了自動深入二進制分析在識別新的零日漏洞(即使是在閉源組件中)方面的威力和價值。在這種情況下,運營商使用Vdoo平臺對從供應商接收到的固件圖像進行自動分析。

平臺為設備生成完整的SBOM (software bill of materials),包括第一方和第三方部件。所有的設備軟件組件,包括高通的QCMAP二進制文件,都被掃描和分析潛在的零日漏洞。虹科Vdoo研究團隊對這些潛在漏洞進行了驗證,并向高通披露以減輕風險。

- 03 -

漏洞細節

本文共披露四個安全漏洞,分別為:

VD-1873 / CVE-2020-3657 -命令注入漏洞(CVSSv3 8.8)

VD-1871 / CVE-2020-3657 -棧緩沖區溢出漏洞(CVSSv3 7.6)

VD-1872 / CVE-2020-25858 - NULL指針異常漏洞(CVSSv3 6.5)

VD-1874 / CVE-2020-25859 -命令注入漏洞(CVSS v3 7.9)

具體漏洞細節請點擊閱讀原文進行查看。

- 04 -

風險評估

這些漏洞還沒有被大肆利用,因此還沒有對已部署的設備造成任何具體的安全威脅。然而,正如上面的問題證明章節所顯示的那樣,只要具備技術知識,利用漏洞進行攻擊是輕而易舉的。虹科將繼續密切監控任何濫用該漏洞的行為,并通過Vision的威脅情報feed Whistler向Vdoo Vision用戶發出警報。

- 05 -

識別脆弱的設備

據虹科所知,由于這些易受攻擊的文件沒有可識別的版本信息,所以這個問題并不能直接檢測出來。如果您可以訪問一個正在運行的設備,按照以下步驟檢查您的設備是否容易受到攻擊:

1.通過嘗試直接連接或對相關端口執行端口掃描,驗證設備正在運行web服務器。

2.成功登錄到web服務器(允許cookie)后,您的瀏覽器將在設備上有一個有效的會話。

3.在嘗試執行VD-1871的PoC。如果QCMAP_Web_CLIENT進程似乎崩潰(例如,web服務器超時),您的設備是脆弱的。4.對VD-1872重復上述步驟,調用PoC并檢查崩潰,對VD-1873調用PoC并檢查響應中的延遲。

5.找到QCMAP_Web_CLIENT二進制文件并檢查其SHA-256是否為以下其中之一:

71311beee4c761f85d46eaadab475541455adbd135f3c868c0800b1703378755

5f19143efa90161bde6eb129f7b43bdf0a25e86ae7a749dc13b7ea645aa590f5

e6d505c80de7ccce0cf297715f67e0efbbc30e7427a846ea04d64af1a9e77dae

0079e76c4c9ca3668789fd4c58c24e66519365c86479f0d7477980d0b6422eed

0a51f755716a688225573ca4cae469acdf6c6350d83d19098580e8e295692668

如果是的話,你的設備可能會受到攻擊。

6.如果您運行的是基于高通MDM的Android設備,請確保您的安全補丁級別更新到2020年10月(或更新)。

虹科Vdoo平臺作為平臺安全分析能力的一部分,能夠通過自動掃描設備二進制圖像,快速檢測設備暴露于上述問題。

- 06 -

減輕受影響設備上的漏洞

如果您的設備被發現存在漏洞,且無法更新或修補固件,則可采用以下緩解技術:

1.如果你的設備不需要連接網絡,考慮斷開連接。

2.如果設備必須連接到網絡,請確保通過防火墻阻止對web端口的訪問,并確保這些端口不被轉發到外部網絡。

3.如果您可以在外圍保護后部署一個包含WAF的設備,請將其配置為檢查包含40個以上查詢參數的url。

附錄-虹科Vdoo安全性防護平臺

虹科Vdoo是端到端的產品安全分析平臺,在整個產品生命周期中自動化所以軟件安全任務,確保所有安全問題得到優先處理、溝通和緩解。垂直無關的平臺使各種行業的設備制造商和部署者能夠跨多個業務線擴展其產品安全功能。虹科Vdoo的自動保護連接產品的方法使客戶大大縮短了上市時間,減少了資源需求,增加了銷售,降低了總體風險。